KeyTalk / Ons platform voor PKI-certificaatbeheer

KeyTalk CKMS, Ons PKI-management platform

De strijd van complex PKI-beheer

Worstelt uw organisatie ook met de traditioneel complexe aspecten van PKI-beheer? Zoals Certificate Lifecycle Management (CLM), de registratie en distributie van honderden of duizenden certificaten voor TSL/SSL, S/MIME of apparaatauthenticatie? Of het opsporen van malafide certificaten, integratie met Mobile Device Management (MDM) oplossingen zoals MS Intune, VMware WS1 of MobileIron, PKI compliance vereisten met betrekking tot gedelegeerde rollen en autorisaties?

“Het KeyTalk Certificate Key Management System (CKMS) biedt gemak, inzicht, overzicht en controle. Het maakt de PKI-implementatie, certificaatdistributie en het beheer (CLM) eenvoudig, overzichtelijk en foutloos.”

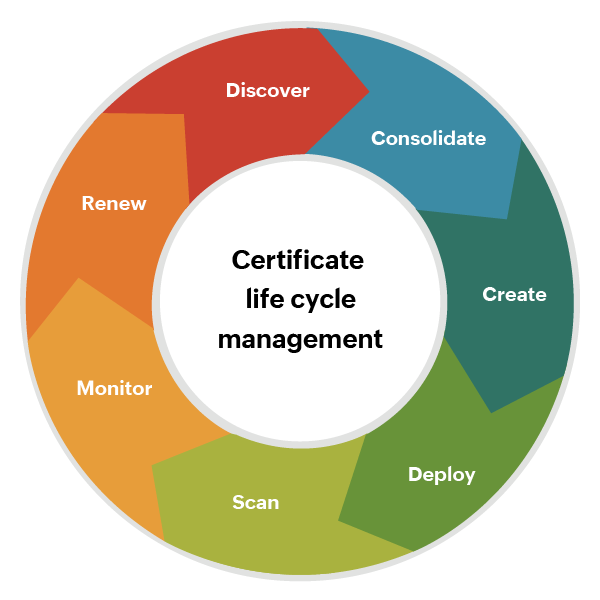

Certificate Lifecycle Management

Voor de meeste organisaties is het beheer van de levenscyclus van certificaten een nachtmerrie. We komen vaak IT-afdelingen tegen die de geldigheid van certificaten bijhouden in Outlook-agenda’s of Excel-spreadsheets. Of erger nog, ze hebben geen idee hoeveel certificaten er over hun netwerk verspreid zijn. Deze aanpak is niet alleen omslachtig, maar ook foutgevoelig en riskant.

KeyTalk houdt de lifecycle van je certificaten volledig geautomatiseerd bij. Zo heb je altijd een actueel, gedetailleerd overzicht van alle private en publieke certificaten en gebruikte crypto sleutels.

Met de KeyTalk Smart Security Scan ontdek je eenvoudig bestaande certificaten en sleutels in je netwerk. Alle gevonden certificaten en sleutels kunnen worden geïmporteerd in het KeyTalk CKMS voor gecentraliseerd beheer.

De toekomst van kortstondige digitale certificaten

Het CA/Browser Forum heeft besloten om de maximale levensduur van publiek vertrouwde SSL/TLS-certificaten drastisch te verkorten tot slechts 47 dagen in 2029.

Het doel is om de risico’s te beperken die samenhangen met een langere levensduur van certificaten, door ervoor te zorgen dat certificaten vaker worden vernieuwd en zo de algehele veiligheid van webcommunicatie te verbeteren.

Organisaties die afhankelijk zijn van beveiligde webverbindingen en elektronische transacties moeten op deze ontwikkelingen inspelen om de bedrijfscontinuïteit te waarborgen, efficiënt te blijven werken en een robuuste beveiliging te handhaven .

Het is nu tijd om actie te ondernemen naar aanleiding van deze nieuwe ontwikkeling. Om ervoor te zorgen dat uw systemen, processen en organisatie bijblijven en voldoen aan de noodzakelijke vereisten.

KeyTalk CKMS ondersteunt PKI-beheer

Ondersteuning van PKI Management biedt het KeyTalk CKMS onder meer door:

- Centrale opslagplaats van alle interne en externe certificaten en hun bijbehorende sleutels, optioneel via een certificaatzoekproces met onze Smart Security Scan en het importeren van geldige certificaten die zijn gevonden in ons CKMS.

- Automatisch uitrollen en vernieuwen van certificaten (of semi-automatisch na kennisgeving en autorisatie) naar servers, netwerkapparaten en gebruikersapparaten.

- Uitgebreide rapportages, notificaties en alerts.Comprehensive reporting, notifications, and alerts.

- Ondersteuning van PKI-compliance door middel van centraal geconfigureerde workflows, gedelegeerde rollen en autorisaties voor verschillende afdelingen en dochterondernemingen. KeyTalk is domeinonafhankelijk, waardoor het eenvoudig te implementeren is in grotere organisaties.

- Integratie met een groeiend aantal certificeringsinstanties zoals DigiCert, DigiCert QuoVadis, GlobalSign en Microsoft CA.

- Ondersteuning voor Certificate Revocation List (CRL) en Online Certificate Status Protocol (OCSP).

- Autorisatie gebaseerd op MS Active Directory (AD) en MS Azure Active Directory (AAD.)

- Groot en uitgebreid aantal integraties en ondersteunde protocollen. Bijvoorbeeld oplossingen voor Mobile Device Management (MDM) zoals Intune en MobileIron, loadbalancers, HSM’s, Citrix, SCEP en ACME.

- Interne CA voor het uitgeven van privécertificaten die ook van korte duur kunnen zijn.

KeyTalk CKMS oplossingen

Het KeyTalk CKMS vormt het hart van de verschillende oplossingen die wij bieden voor:

- TLS/SSL Certificate Lifecycle Management (CLM)

- Beheer en automatisering van S/MIME certificaten

- Het beheer en geautomatiseerde distributie van persoonlijke certificaten voor device authenticatie.

PKI en Certificate Lifecycle Management (CLM) hebben geen beste reputatie. Implementatie, beheer en distributie van certificaten staat bekend als complex, omslachtig, foutgevoelig (met potentieel grote negatieve impact) en arbeidsintensief.

Zonde, want dat hoeft helemaal niet. De oplossingen van KeyTalk maken PKI Management bijzonder eenvoudig, efficiënt en nauwkeurig.

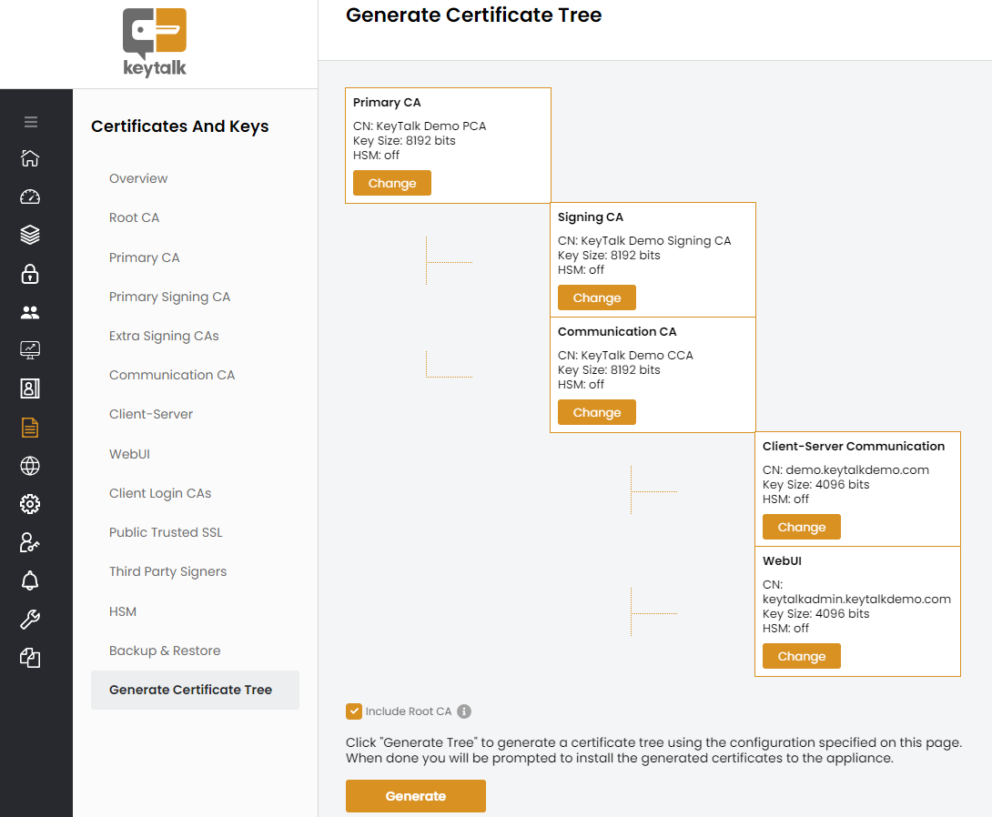

Private CA

Naast publiek vertrouwde SSL-certificaten uitgegeven door publieke CA’s zoals DigiCert, GlobalSign, Sectigo, etc., gebruiken veel bedrijven een private CA, vaak Microsoft Active Directory Certificate Services.

De KeyTalk CKMS bevat ook zijn eigen private CA, die kan worden ingesteld en gebruikt onder een bestaande root-CA of als zelfstandige root-CA.

Om een bestaande Root CA te gebruiken kan het bestaande Root CA certificaat met private sleutel, worden geüpload, waarna de KeyTalk CKMS onder deze Root de eigen Intermediate CA’s zal genereren op basis van de via de wizard opgegeven details.

Ook kan een Root CA met private key worden gekoppeld aan de KeyTalk CKMS private CA, via een ondersteunde HSM.

De KeyTalk CKMS private CA kan ook worden gebruikt zonder een eigen Root CA. In dat geval genereert de private CA zijn eigen Root CA op basis van de gegevens die via de wizard worden verstrekt.

In de meest eenvoudige configuratie, vergt het optuigen van een eigen KeyTalk private CA niet meer dan een paar minuten, waarna er al eigen interne certificaten kunnen worden uitgegeven.

Autorisatie op basis van AD en AAD

Moderne authenticatie via Microsoft Active Directory (AD) of Microsoft Entra ID biedt verschillende mogelijkheden en voordelen in combinatie met KeyTalk CKMS:

Kenmerken:

- Multi-factor authenticatie: biedt extra beveiliging door meer dan één vorm van authenticatie te gebruiken, zoals een wachtwoord en een sms-code.

- Rolgebaseerde toegangscontrole (RBAC): beperkt de toegang tot bronnen en diensten op basis van de rol van de gebruiker. In het geval van KeyTalk beheerderstoegang kunnen mutatie- en inzagerechten worden toegewezen via Beveiligingsgroepen. Voor de uitgifte van certificaten of toegang tot certificaten kunnen beveiligingsgroepen worden gebruikt om deze rechten toe te wijzen.

Voordelen:

- Beveiliging: Moderne verificatie via AD biedt sterke beveiliging, met ondersteuning voor verificatie met meerdere factoren en integratie met andere beveiligingsoplossingen van Microsoft.

- Beheer: Het beheer van gebruikers-, apparaat- en toegangsrechten kan worden geautomatiseerd en gestroomlijnd, waardoor de werklast van IT-beheerders afneemt.

- Geef gebruikerscertificaten uit met attributen van (Azure) AD-accounts, zoals e-mailadres, volledige naam, afdeling en locatie. Aangezien KeyTalk is verbonden met AD/AAD, kunnen uitgegeven verificatiecertificaten worden opgeslagen in AD/AAD (AltSecurityIdentifier), waardoor Microsoft-systemen/software de certificaten kunnen gebruiken voor SSO.

- Uitgegeven S/MIME-certificaten kunnen ook worden weggeschreven naar AD/AAD, waardoor de uitgegeven certificaten eenvoudig doorzoekbaar zijn via de Outlook e-mailclient door standaard synchronisatie met de (Azure) Global Address List (GAL). Via de AAD-verbinding kan de KeyTalk CKMS verifiëren of een clientapparaat recht heeft op een Intune SCEP-certificaat (bijvoorbeeld voor 802.1x).

On Premises, in de cloud of ‘as a Service’

Het KeyTalk CKMS is ontworpen als een virtuele machine (VM). Dit betekent dat het onderliggende besturingssysteem (Ubuntu), de KeyTalk CKMS-applicatie (in C++) en de geïntegreerde database (MySQL RDBMS) één geheel vormen en als image direct op een VMware- of HyperV-gebaseerde hypervisor kunnen worden geladen . Hierdoor is het eenvoudig te gebruiken in:

- Een eigen IT-infrastructuur;

- (Private) Cloud omgevingen als AWS, Azure en Google Cloud;

- Als volledige PKI as-a-Service, waarbij de beschikbaarheid en het beheer van het KeyTalk CKMS volledig door specialisten van KeyTalk wordt gefaciliteerd.

Er is enorm veel dat we je over het KeyTalk KPI platform kunnen vertellen. Van technische details tot use cases en alles daar tussenin. Zoveel, dat het misschien prettiger is om rechtstreeks je vragen te beantwoorden.

Neem gerust contact op: onze PKI Experts denken met je mee, kunnen ingaan op specifieke use-cases en verzorgen graag een demo of Proof of Concept.

Bekijk de KeyTalk toepassingen:

- TLS/SSL Certificate Lifecycle Management (CLM)

- Beveiligde e-mailservice op basis van S/MIME

- Beheer en geautomatiseerde distributie van persoonlijke certificaten voor device authenticatie (DA)

De KeyTalk CKMS-oplossingen

Drie toepassingsgebieden

TLS/SSL Certificate Lifecycle Management

Veilige internetcommunicatie mogelijk maken tussen uw aangesloten systemen en apparaten.

Management en automatiseren van S/MIME Certificaten

Zorg voor veilige e-mail voor zowel interne als externe communicatie.

Hoe kunnen we helpen?

Klanten als TKE (TK Elevator), TenneT of de RDW, vertrouwen op onze makkelijk te gebruiken oplossingen en onze ervaring van meer dan 15 jaar. Agnostisch, dus onafhankelijk van CA’s (Certificate Authorities), met miljoenen gebruikers en devices onder beheer.

Verzoek om informatie

Vul aub het onderstaande formulier in en we nemen binnen 24 uur contact met je op om te kijken hoe we je kunnen helpen.