Con l’inizio del nuovo anno, è importante considerare gli sviluppi più significativi nel Certificate Lifecycle Management (CLM) per il 2026. L’architettura della sicurezza informatica è diventata un punto cruciale nell’agenda dei vertici aziendali, a causa del suo impatto significativo sulla strategia IT e sulle operazioni aziendali. Il CLM svolge un ruolo fondamentale nel garantire comunicazioni aziendali sicure e protette, gestendo efficacemente il complesso ciclo di vita dei certificati digitali.

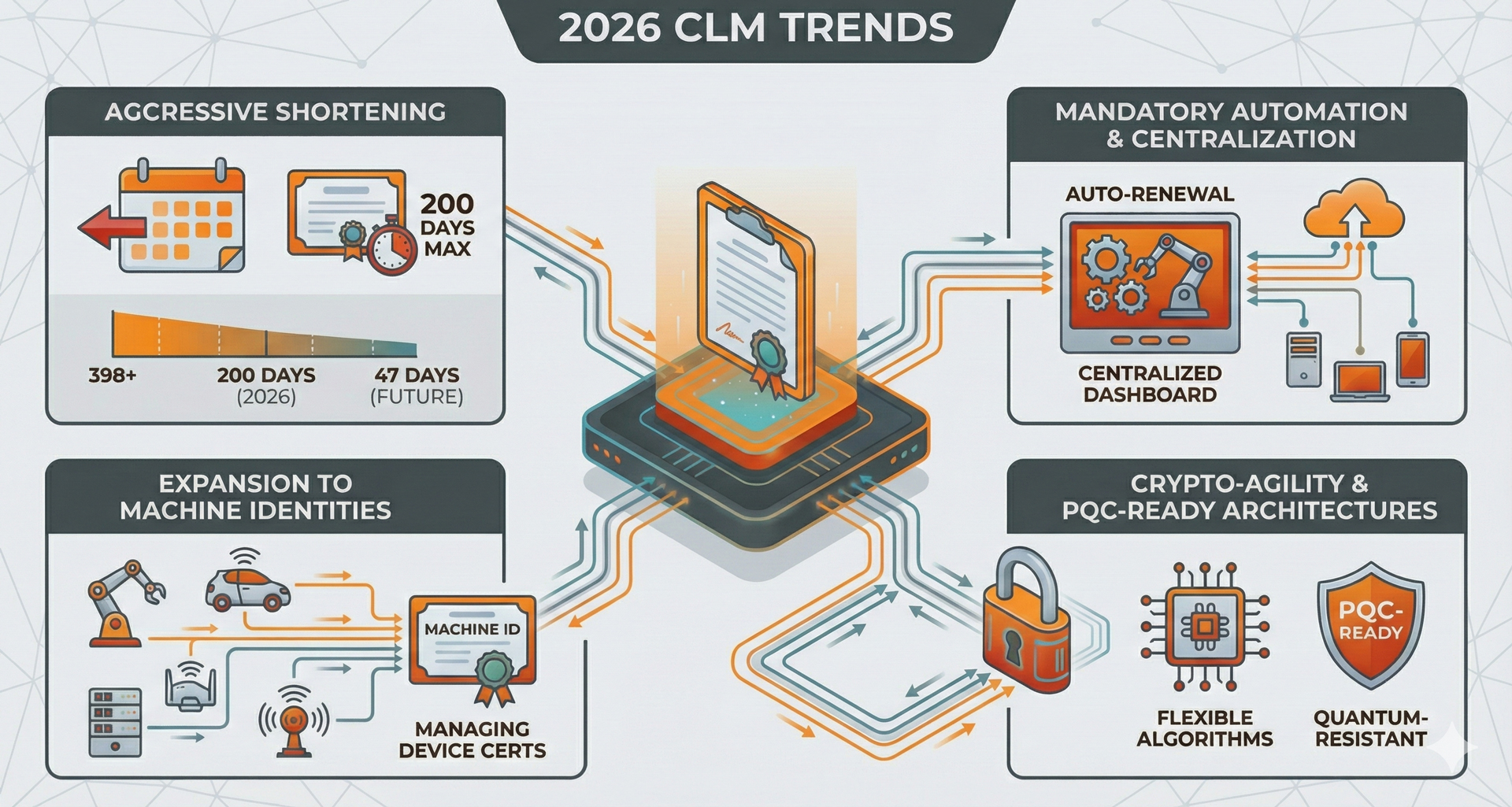

Le principali tendenze del 2026 nella gestione del ciclo di vita dei certificati (CLM) sono la drastica riduzione della durata dei certificati, l’automazione e la centralizzazione obbligatorie, l’espansione alle identità delle macchine e architetture compatibili con crittografia e PQC. In questo articolo del blog approfondiamo questi argomenti.

A partire dal 15 marzo 2026, i certificati TLS pubblicamente attendibili saranno limitati a una validità massima di 200 giorni, con ulteriori riduzioni a 100 giorni nel 2027 e a soli 47 giorni entro il 2029. Queste durate più brevi moltiplicano notevolmente i carichi di lavoro di rinnovo, rendendo il monitoraggio manuale tramite fogli di calcolo o code di ticket operativamente insostenibile e spingendo le organizzazioni verso una gestione automatizzata del ciclo di vita dei certificati (CLM) end-to-end.

Per tenere il passo, le piattaforme CLM devono automatizzare l’individuazione di tutti i certificati, pubblici e privati, applicare l’emissione e il rinnovo basati su policy e distribuire automaticamente gli aggiornamenti a bilanciatori di carico, applicazioni e proxy. Dashboard e API centralizzate stanno diventando elementi essenziali, sostituendo i portali CA isolati e consentendo una governance e un sistema di avvisi coerenti in caso di scadenza, emissione errata e deviazione delle policy.

Con la continua espansione di cloud, container, microservizi e IoT, la maggior parte dei nuovi certificati nel 2026 apparterrà a identità non umane, aumentando significativamente la scalabilità e la complessità che CLM deve gestire. Di conseguenza, CLM viene integrato direttamente negli strumenti DevOps e di piattaforma, come Kubernetes, service mesh e sistemi di identità dei servizi, in modo che i certificati vengano forniti e ruotati automaticamente insieme ai carichi di lavoro.

I tempi di vita più brevi servono anche come preparazione per la crittografia post-quantistica, quindi i sistemi CLM devono supportare l’agilità degli algoritmi, i certificati ibridi (classici più PQ) e le migrazioni graduali. Di conseguenza, le roadmap del 2026 si concentrano sull’inventario della crittografia, sulla classificazione dei sistemi ad alto rischio e sulla dimostrazione che i flussi di lavoro CLM possono scambiare tipi di chiavi e profili di certificati in modo sicuro senza causare interruzioni.

Si prevede che il mercato dei software per la gestione del ciclo di vita dei certificati (CLM) crescerà rapidamente fino al 2026, con la crescita più significativa nei segmenti dell’automazione e dell’intelligenza artificiale. I fornitori stanno integrando sempre più funzionalità di intelligenza artificiale nelle loro offerte, come la capacità di individuare certificati non autorizzati o non gestiti, prevedere picchi di rinnovo e identificare lacune di conformità, con il continuo aumento dei volumi di certificati e della velocità di rinnovo.

In un contesto di crescenti tensioni geopolitiche, conflitti legali tra Stati Uniti e Unione Europea come il CLOUD Act e l’aumento del rischio per le infrastrutture critiche, le autorità di regolamentazione stanno trattando la sovranità dei dati come un vincolo progettuale fondamentale per sistemi e architetture. I nuovi e futuri framework dell’UE, tra cui l’EU Cloud Sovereignty Framework, EUCS, NIS2, DORA, l’EU Data Act e il Cloud & AI Development Act, stanno spingendo le organizzazioni a dimostrare dove sono archiviati i dati, quale giurisdizione si applica e quanto sono indipendenti dagli hyperscaler extra-UE . Di conseguenza, crittografia, gestione delle chiavi e PKI vengono riprogettate in modo che siano i clienti, non i provider cloud esteri, a detenere e controllare le chiavi, una caratteristica distintiva dei progetti di cloud sovrano.

I settori più esposti nel 2026 sono quelli fortemente regolamentati in termini di sovranità e fortemente dipendenti dai certificati e dalle identità delle macchine: finanza, sanità, settore pubblico/difesa e infrastrutture critiche (energia, trasporti, telecomunicazioni, fornitori di servizi cloud).

Le organizzazioni in questi settori avranno bisogno di un CLM in grado di gestire certificati di breve durata e di grandi volumi e di applicare regole di residenza dei dati, scelta della CA e custodia delle chiavi coerenti con i requisiti dell’architettura sovrana. Ciò significa in genere il consolidamento su piattaforme CLM centralizzate e automatizzate che supportano implementazioni PKI regionali, CA sovrane o solo UE e report dettagliati per audit di sovranità NIS2/DORA e cloud.

KeyTalk CKMS è una piattaforma automatizzata per la gestione del ciclo di vita dei certificati (CLM) che consente alle organizzazioni di emettere, gestire e revocare i certificati in modo rapido ed efficiente. Eliminando i processi manuali, le aziende che utilizzano la nostra piattaforma possono facilmente aderire a policy e procedure e rimanere al passo con i cambiamenti in continua evoluzione introdotti dal CA/B Forum.

Da un’unica dashboard centralizzata, gli amministratori IT possono gestire senza problemi l’intero ambiente di certificazione con KeyTalk CKMS. Questo unico punto di controllo non solo semplifica le attività quotidiane, ma facilita anche il passaggio senza problemi tra le diverse Autorità di Certificazione (CA) o la connessione con provider cloud alternativi per l’hosting della piattaforma.

KeyTalk si è preparata in modo proattivo alla transizione alla crittografia post-quantistica ed è lieta di annunciare che siamo nelle fasi finali dell’aggiornamento della nostra piattaforma per supportare questo imminente cambiamento.

di KeyTalk è la sua indipendenza dalla CA, che consente alle aziende di scegliere la fonte di certificazione pubblica preferita. Inoltre, KeyTalk può distribuire certificati privati all’interno della vostra rete IT. Grazie a un design sovrano, KeyTalk offre metodi di distribuzione flessibili per soddisfare le esigenze della vostra organizzazione, sia che si tratti di un ambiente on-premise, ibrido o completamente basato sul cloud.

Hai domande su questo articolo o su come KeyTalk CKMS ti aiuta a semplificare la gestione e l’automazione dei certificati digitali? Il nostro team di supporto è disponibile 24 ore su 24, 7 giorni su 7 per assisterti e guidarti nell’implementazione di un’architettura PKI completamente automatizzata, contattandoci via e-mail o tramite la nostra pagina dei contatti .

Il team KeyTalk