Com o início do novo ano, é importante considerar os principais desenvolvimentos na Gestão do Ciclo de Vida dos Certificados (CLM) para 2026. A arquitetura de cibersegurança tornou-se um item crucial na agenda da gestão de topo devido ao seu impacto significativo na estratégia de TI e nas operações de negócio. O CLM desempenha um papel fundamental para garantir a segurança das comunicações comerciais, gerindo o complexo ciclo de vida dos certificados digitais de forma eficaz.

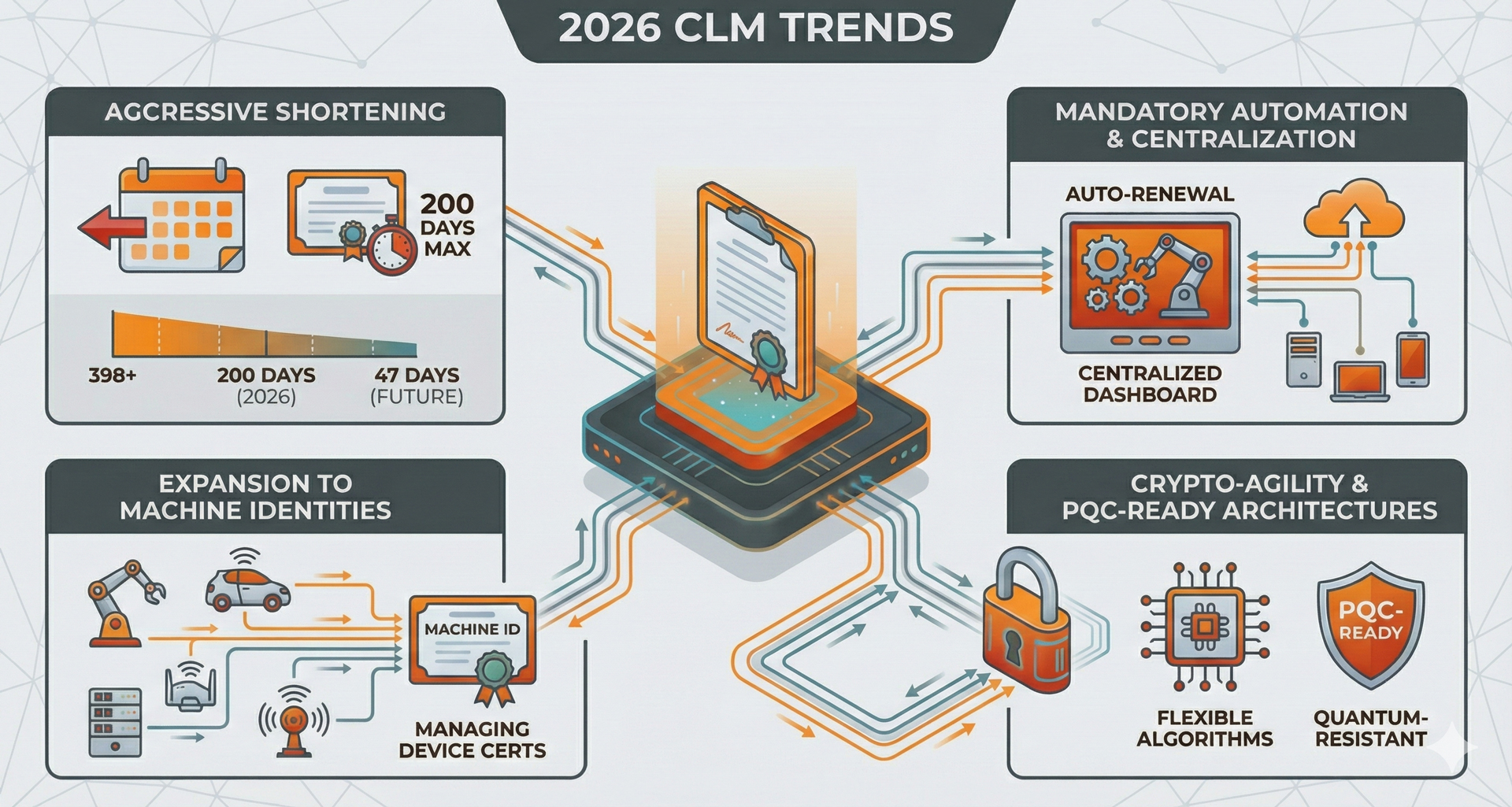

As principais tendências para 2026 na gestão do ciclo de vida dos certificados (CLM) são a redução drástica da validade dos certificados, a automatização e centralização obrigatórias, a expansão para identidades de máquina e a criptoagilidade, com arquiteturas prontas para PQC. Neste post do blog, abordamos estes tópicos com mais detalhe.

A partir de 15 de março de 2026, os certificados TLS publicamente fiáveis terão a sua validade limitada a um máximo de 200 dias, com reduções adicionais para 100 dias em 2027 e apenas 47 dias em 2029. Estes tempos de vida mais curtos multiplicam as cargas de trabalho de renovação várias vezes, tornando o rastreio manual através de folhas de cálculo ou filas de chamadas operacionalmente insustentável e impulsionando as organizações para uma gestão automatizada e ciclo de vida completo do certificado (CLM).

Para acompanhar o ritmo, as plataformas de CLM devem automatizar a descoberta de todos os certificados — públicos e privados —, impor a emissão e renovação orientadas por políticas e implementar automaticamente atualizações nos balanceadores de carga, aplicações e proxies. Os painéis e APIs centralizados estão a tornar-se essenciais, substituindo portais de CA isolados e permitindo uma governação e alertas consistentes para expiração, emissão incorreta e desvio de políticas.

Com a contínua expansão da cloud, dos contentores, dos microsserviços e da IoT, a maioria dos novos certificados em 2026 pertencerá a identidades não humanas, aumentando significativamente a escala e a complexidade que o CLM tem de gerir. Como resultado, o CLM está a ser incorporado diretamente em ferramentas DevOps e plataformas — como Kubernetes, service meshes e sistemas de identidade de serviço — para que os certificados sejam provisionados e rotacionados automaticamente juntamente com as cargas de trabalho.

Tempos de vida mais curtos também servem como preparação para a criptografia pós-quântica, pelo que os sistemas CLM precisam de suportar a agilidade de algoritmos, certificados híbridos (clássicos mais PQ) e migrações por etapas. Consequentemente, os roteiros para 2026 centram-se em inventariar a criptografia, classificar sistemas de alto risco e comprovar que os fluxos de trabalho do CLM podem trocar tipos de chave e perfis de certificado em segurança, sem causar interrupções.

O mercado de software de gestão do ciclo de vida de certificados (CLM) deverá crescer rapidamente até 2026, com o crescimento mais significativo a ocorrer nos segmentos de automação e impulsionados pela IA. Os fornecedores estão a incorporar cada vez mais características de IA nas suas ofertas, tais como a capacidade de localizar certificados não autorizados ou não geridos, prever picos de renovação e identificar lacunas de conformidade, à medida que os volumes de certificados e a velocidade de renovação continuam a aumentar.

No meio das crescentes tensões geopolíticas, dos conflitos legais entre os EUA e a UE, como o CLOUD Act, e do aumento do risco para as infraestruturas críticas, os reguladores estão a tratar a soberania dos dados como uma restrição fundamental de design para sistemas e arquiteturas. Novas estruturas da UE — incluindo o EU Cloud Sovereignty Framework, EUCS, NIS2, DORA, a Lei de Dados da UE e a Lei de Desenvolvimento de Nuvem e IA — estão a pressionar as organizações para comprovarem onde os dados são armazenados, qual a jurisdição que se aplica e qual o grau de independência em relação aos hiperescaladores de fora da UE. Consequentemente, a encriptação, a gestão de chaves e a PKI estão a ser redesenhadas para que os clientes — e não os fornecedores de cloud estrangeiros — detenham e controlem as chaves, uma característica definidora dos projetos de cloud soberana.

Os setores mais expostos em 2026 são aqueles que são fortemente regulados em termos de soberania e que dependem criticamente de certificados e identidades de máquinas: finanças, saúde, setor público/defesa e infraestruturas críticas (energia, transportes, telecomunicações, fornecedores de cloud).

As organizações destes setores necessitarão de um CLM que possa lidar com certificados de curta duração e de alto volume, além de impor regras de residência de dados, escolha de AC e custódia de chaves consistentes com os requisitos da arquitetura soberana. Isto significa frequentemente consolidar em plataformas de CLM centralizadas e automatizadas que suportem implementações de PKI regionais, ACs soberanas ou exclusivas da UE e relatórios detalhados para auditorias NIS2/DORA e de soberania da cloud.

O KeyTalk CKMS é uma plataforma automatizada de gestão do ciclo de vida de certificados (CLM) que permite às organizações emitir, gerir e revogar certificados de forma rápida e eficiente. Ao eliminar os processos manuais, as empresas que utilizam a nossa plataforma podem aderir facilmente a políticas e procedimentos e manter-se à frente das mudanças impulsionadas pelo CA/B Forum.

A partir de um único painel centralizado, os administradores de TI podem gerir facilmente todo o ambiente de certificados com o KeyTalk CKMS. Este ponto único de controlo não só simplifica as tarefas diárias, como também facilita a troca perfeita entre Autoridades Certificadoras (ACs) ou a ligação com fornecedores de cloud alternativos para alojamento da plataforma.

A KeyTalk tem vindo a preparar-se proactivamente para a transição para a criptografia pós-quântica e tem o prazer de anunciar que estamos nas fases finais de atualização da nossa plataforma para suportar esta mudança iminente.

A principal característica distintiva do KeyTalk é a sua independência de AC, permitindo que as empresas escolham a sua fonte de certificados públicos preferida. Além disso, o KeyTalk pode distribuir certificados privados dentro da sua própria rede de TI. Com um design soberano na sua essência, o KeyTalk oferece métodos de implementação flexíveis para satisfazer as necessidades da sua organização, seja em infraestrutura local, híbrida ou totalmente na cloud.

Tem dúvidas sobre este artigo ou sobre como o KeyTalk CKMS facilita a gestão e a automatização de certificados digitais? A nossa equipa de suporte está disponível 24 horas por dia, 7 dias por semana, para o ajudar e orientar na implementação de uma arquitetura PKI totalmente automatizada por e-mail ou através da nossa página de contactos.

A Equipa KeyTalk