Alors que la nouvelle année vient de commencer, il est important d’examiner les évolutions majeures de la gestion du cycle de vie des certificats (CLM) pour 2026. L’architecture de cybersécurité est devenue un enjeu crucial pour les dirigeants d’entreprise en raison de son impact significatif sur la stratégie informatique et les opérations commerciales. La CLM joue un rôle essentiel pour garantir la sécurité des communications d’entreprise en gérant efficacement le cycle de vie complexe des certificats numériques.

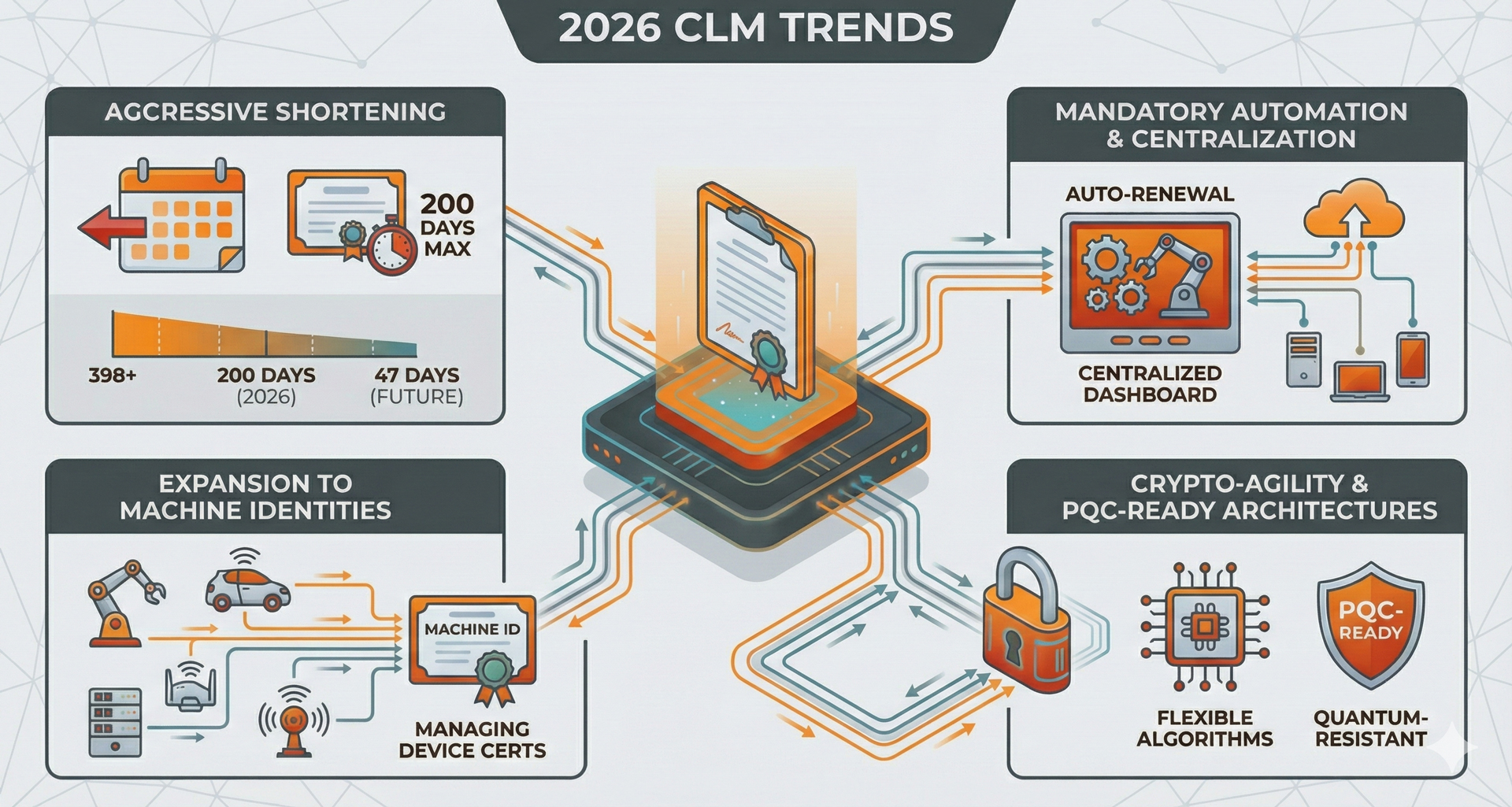

Les principales tendances en matière de gestion du cycle de vie des certificats (CLM) à l’horizon 2026 sont la réduction drastique de la durée de vie des certificats, l’automatisation et la centralisation obligatoires, l’extension aux identités machine et l’agilité cryptographique des architectures compatibles avec le contrôle qualité préalable (PQC). Cet article de blog approfondit ces sujets.

À compter du 15 mars 2026, la validité des certificats TLS de confiance publique sera limitée à 200 jours, puis réduite à 100 jours en 2027 et à seulement 47 jours en 2029. Ces durées de vie plus courtes multiplient par plusieurs fois la charge de travail liée au renouvellement, rendant le suivi manuel via des tableurs ou des files d’attente de tickets opérationnellement non viable et poussant les organisations vers une gestion automatisée et de bout en bout du cycle de vie des certificats (CLM).

Pour rester compétitives, les plateformes CLM doivent automatiser la détection de tous les certificats (publics et privés), appliquer une politique d’émission et de renouvellement basée sur des politiques, et déployer automatiquement les mises à jour sur les équilibreurs de charge, les applications et les proxys. Les tableaux de bord et les API centralisés deviennent indispensables ; ils remplacent les portails d’autorités de certification cloisonnés et permettent une gouvernance cohérente ainsi qu’une alerte en cas d’expiration, d’émission incorrecte ou de dérive des politiques.

Avec l’expansion continue du cloud, des conteneurs, des microservices et de l’IoT, la plupart des nouveaux certificats en 2026 appartiendront à des identités non humaines, ce qui augmentera considérablement l’échelle et la complexité que la gestion du cycle de vie des certificats (CLM) doit gérer. Par conséquent, la CLM est intégrée directement aux outils DevOps et aux plateformes, tels que Kubernetes, les maillages de services et les systèmes d’identité de service, afin que les certificats soient provisionnés et renouvelés automatiquement en fonction des charges de travail.

La réduction de la durée de vie des certificats prépare également à la cryptographie post-quantique. Les systèmes de gestion du cycle de vie des certificats (CLM) doivent donc prendre en charge l’agilité algorithmique, les certificats hybrides (classiques et post-quantiques) et les migrations par étapes. Par conséquent, les feuilles de route pour 2026 mettent l’accent sur l’inventaire des systèmes cryptographiques, la classification des systèmes à haut risque et la démonstration que les flux de travail CLM peuvent intervertir les types de clés et les profils de certificats en toute sécurité, sans interruption de service.

Le marché des logiciels de gestion du cycle de vie des certificats (CLM) devrait connaître une croissance rapide jusqu’en 2026, principalement grâce à l’automatisation et aux solutions basées sur l’IA. Les fournisseurs intègrent de plus en plus de fonctionnalités d’IA à leurs offres, notamment la capacité à localiser les certificats non autorisés ou non gérés, à prévoir les pics de renouvellement et à identifier les lacunes en matière de conformité, à mesure que le volume et la fréquence des renouvellements de certificats augmentent.

Dans un contexte de tensions géopolitiques croissantes, de conflits juridiques entre les États-Unis et l’UE (comme le CLOUD Act) et de risques élevés pour les infrastructures critiques, les régulateurs considèrent la souveraineté des données comme une contrainte fondamentale pour la conception des systèmes et des architectures. Les nouveaux cadres réglementaires européens, tels que le cadre de souveraineté du cloud de l’UE, EUCS, NIS2, DORA, la loi européenne sur les données et la loi sur le développement du cloud et de l’IA, incitent les organisations à prouver où leurs données sont stockées, quelle juridiction s’applique et leur indépendance vis-à-vis des hyperscalers non européens . Par conséquent, le chiffrement, la gestion des clés et l’infrastructure à clés publiques (PKI) sont repensés afin que ce soient les clients, et non les fournisseurs de cloud étrangers, qui détiennent et contrôlent les clés, une caractéristique essentielle des architectures de cloud souverain.

Les secteurs les plus exposés en 2026 sont ceux qui sont à la fois fortement réglementés en matière de souveraineté et qui dépendent de manière critique des certificats et des identités des machines : la finance, la santé, le secteur public/la défense et les infrastructures critiques (énergie, transports, télécommunications, fournisseurs de services cloud).

Les organisations de ces secteurs auront besoin d’une solution de gestion du cycle de vie des certificats (CLM) capable de gérer un grand nombre de certificats à courte durée de vie et d’appliquer des règles de résidence des données, de choix de l’autorité de certification (CA) et de conservation des clés conformes aux exigences d’une architecture souveraine. Cela implique généralement une consolidation sur des plateformes CLM centralisées et automatisées prenant en charge les déploiements PKI régionaux, les CA souveraines ou réservées à l’UE, ainsi que des rapports détaillés pour les audits NIS2/DORA et de souveraineté du cloud.

KeyTalk CKMS est une plateforme automatisée de gestion du cycle de vie des certificats (CLM) qui permet aux organisations d’émettre, de gérer et de révoquer des certificats rapidement et efficacement. En éliminant les processus manuels, les entreprises utilisant notre plateforme peuvent facilement se conformer aux politiques et procédures et anticiper les évolutions du CA/B Forum.

Depuis un tableau de bord unique et centralisé, les administrateurs informatiques peuvent gérer facilement l’ensemble de l’environnement de certificats avec KeyTalk CKMS. Ce point de contrôle unique simplifie non seulement les tâches quotidiennes, mais facilite également le passage d’une autorité de certification (AC) à une autre ou la connexion à des fournisseurs de cloud alternatifs pour l’hébergement de la plateforme.

KeyTalk se prépare activement à la transition vers la cryptographie post-quantique et est heureux d’annoncer que nous sommes dans les dernières étapes de la mise à jour de notre plateforme pour soutenir ce changement à venir.

de KeyTalk est son indépendance vis-à-vis des autorités de certification, permettant aux entreprises de choisir leur source de certificats publics préférée. De plus, KeyTalk peut distribuer des certificats privés au sein de votre réseau informatique. Grâce à sa conception souveraine, KeyTalk offre des méthodes de déploiement flexibles pour répondre aux besoins de votre organisation, qu’il s’agisse d’une infrastructure sur site, hybride ou entièrement basée sur le cloud.

Vous avez des questions concernant cet article ou la manière dont KeyTalk CKMS simplifie la gestion et l’automatisation des certificats numériques ? Notre équipe d’assistance est disponible 24 h/24 et 7 j/7 pour vous accompagner dans la mise en œuvre d’une architecture PKI entièrement automatisée, par e-mail ou via notre page de contact .

L’équipe KeyTalk