Con el nuevo año recién comenzado, es importante considerar los avances más destacados en la Gestión del Ciclo de Vida de los Certificados (CLM) para 2026. La arquitectura de ciberseguridad se ha convertido en un tema crucial para los altos ejecutivos debido a su importante impacto en la estrategia de TI y las operaciones comerciales. La CLM desempeña un papel fundamental para garantizar una comunicación empresarial segura y protegida, gestionando eficazmente el complejo ciclo de vida de los certificados digitales.

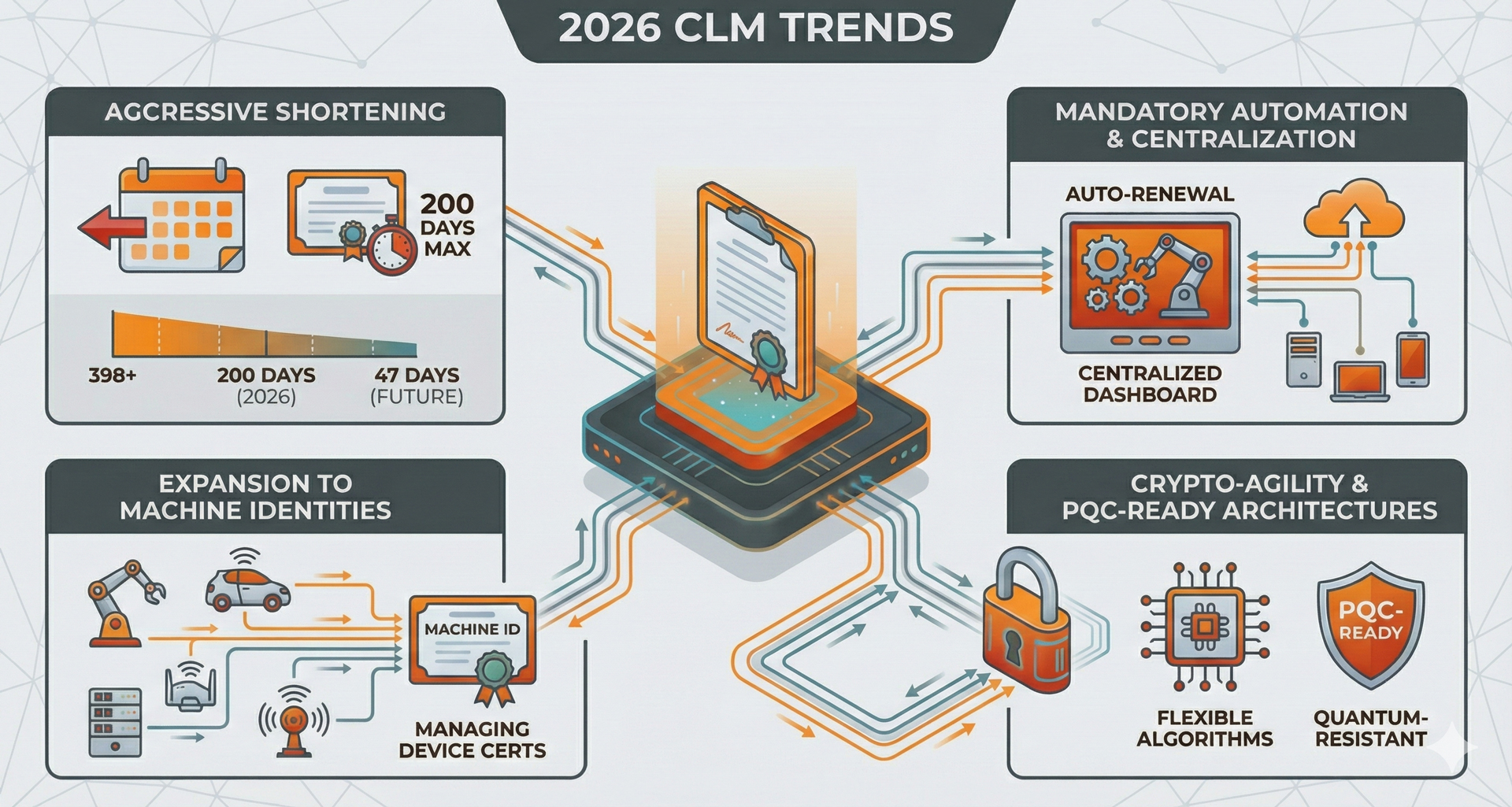

Las principales tendencias para 2026 en la gestión del ciclo de vida de los certificados (CLM) son la reducción drástica de la vida útil de los certificados, la automatización y centralización obligatorias, la expansión a identidades de máquina y la criptoagilidad, así como arquitecturas compatibles con PQC. En esta entrada del blog, profundizamos en estos temas.

A partir del 15 de marzo de 2026, los certificados TLS de confianza pública tendrán una validez máxima de 200 días, con reducciones adicionales a 100 días en 2027 y a solo 47 días para 2029. Estas duraciones más cortas multiplican las cargas de trabajo de renovación, lo que hace que el seguimiento manual mediante hojas de cálculo o colas de tickets sea operativamente insostenible y empuja a las organizaciones hacia una gestión automatizada del ciclo de vida de los certificados (CLM) de extremo a extremo.

Para mantener el ritmo, las plataformas CLM deben automatizar el descubrimiento de todos los certificados (públicos y privados), implementar la emisión y renovación basadas en políticas e implementar automáticamente actualizaciones en balanceadores de carga, aplicaciones y servidores proxy. Los paneles de control y las API centralizados se están convirtiendo en elementos esenciales, reemplazando los portales aislados de las CA y permitiendo una gobernanza consistente y alertas sobre vencimientos, emisiones incorrectas y desviaciones de políticas.

Con la continua expansión de la nube, los contenedores, los microservicios y el IoT, la mayoría de los nuevos certificados en 2026 corresponderán a identidades no humanas, lo que aumentará significativamente la escala y la complejidad que CLM debe gestionar. Como resultado, CLM se está integrando directamente en DevOps y las herramientas de la plataforma, como Kubernetes, las mallas de servicios y los sistemas de identidad de servicios, de modo que los certificados se aprovisionan y rotan automáticamente junto con las cargas de trabajo.

Una vida útil más corta también sirve como preparación para la criptografía poscuántica, por lo que los sistemas CLM deben soportar la agilidad de algoritmos, certificados híbridos (clásicos y de calidad predefinida) y migraciones por etapas. Por consiguiente, las hojas de ruta para 2026 se centran en inventariar la criptografía, clasificar los sistemas de alto riesgo y demostrar que los flujos de trabajo CLM pueden intercambiar tipos de claves y perfiles de certificados de forma segura sin causar interrupciones.

Se proyecta que el mercado de software de gestión del ciclo de vida de los certificados (CLM) crecerá rápidamente hasta 2026, con el mayor crecimiento en los segmentos de automatización e inteligencia artificial. Los proveedores incorporan cada vez más funciones de inteligencia artificial en sus ofertas, como la capacidad de localizar certificados fraudulentos o no administrados, prever picos de renovación e identificar brechas de cumplimiento a medida que el volumen de certificados y la velocidad de renovación siguen aumentando.

En medio de las crecientes tensiones geopolíticas, los conflictos legales entre EE. UU. y la UE, como la Ley CLOUD, y el riesgo de infraestructura crítica a nivel de nivel, los reguladores están considerando la soberanía de datos como una restricción fundamental del diseño de sistemas y arquitecturas. Los nuevos y futuros marcos de la UE, como el Marco de Soberanía de la Nube de la UE, EUCS, NIS2, DORA, la Ley de Datos de la UE y la Ley de Desarrollo de la Nube y la IA, están impulsando a las organizaciones a demostrar dónde se almacenan los datos, qué jurisdicción se aplica y su grado de independencia respecto a los hiperescaladores no pertenecientes a la UE . En consecuencia, el cifrado, la gestión de claves y la PKI se están rediseñando para que sean los clientes, y no los proveedores de nube extranjeros, quienes posean y controlen las claves, una característica distintiva de los diseños de nube soberana.

Los sectores más expuestos en 2026 son aquellos que están fuertemente regulados en cuanto a soberanía y dependen críticamente de certificados e identidades de máquinas: finanzas, atención médica, sector público/defensa e infraestructura crítica (energía, transporte, telecomunicaciones, proveedores de la nube).

Las organizaciones de estos sectores necesitarán un CLM que pueda gestionar certificados de corta duración y gran volumen, así como aplicar la residencia de datos, la elección de CA y las reglas de custodia de claves, de acuerdo con los requisitos de la arquitectura soberana. Esto generalmente implica la consolidación en plataformas CLM centralizadas y automatizadas que admitan implementaciones de PKI regionales, CA soberanas o exclusivas de la UE, e informes detallados para NIS2/DORA y auditorías de soberanía en la nube.

KeyTalk CKMS es una plataforma automatizada de gestión del ciclo de vida de certificados (CLM) que permite a las organizaciones emitir, gestionar y revocar certificados de forma rápida y eficiente. Al eliminar los procesos manuales, las empresas que utilizan nuestra plataforma pueden cumplir fácilmente con las políticas y procedimientos y mantenerse a la vanguardia de los cambios impulsados por el Foro CA/B.

Desde un único panel centralizado, los administradores de TI pueden gestionar fácilmente todo el entorno de certificados con KeyTalk CKMS. Este punto de control único no solo simplifica las tareas diarias, sino que también facilita la transición fluida entre autoridades de certificación (CA) o la conexión con proveedores alternativos de nube para el alojamiento de plataformas.

KeyTalk se ha estado preparando proactivamente para la transición a la criptografía poscuántica y se complace en anunciar que estamos en las etapas finales de actualización de nuestra plataforma para respaldar este próximo cambio.

de KeyTalk es su independencia de CA, lo que permite a las empresas elegir su fuente de certificados públicos preferida. Además, KeyTalk puede distribuir certificados privados dentro de su propia red de TI. Con un diseño soberano, KeyTalk ofrece métodos de implementación flexibles que se adaptan a las necesidades de su organización, ya sea local, híbrida o completamente en la nube.

¿Tiene alguna pregunta sobre este artículo o sobre cómo KeyTalk CKMS le facilita la gestión y automatización de certificados digitales? Nuestro equipo de soporte está disponible 24/7 para ayudarle a implementar una arquitectura PKI totalmente automatizada por correo electrónico o en nuestra página de contacto .

El equipo de KeyTalk