Da das neue Jahr gerade erst begonnen hat, ist es wichtig, die bedeutenden Entwicklungen im Bereich Certificate Lifecycle Management (CLM) für 2026 zu berücksichtigen. Die Cybersicherheitsarchitektur ist aufgrund ihrer erheblichen Auswirkungen auf die IT-Strategie und den Geschäftsbetrieb zu einem zentralen Thema für die Führungsebene geworden. CLM spielt eine entscheidende Rolle für eine sichere Geschäftskommunikation, indem es den komplexen Lebenszyklus digitaler Zertifikate effektiv verwaltet.

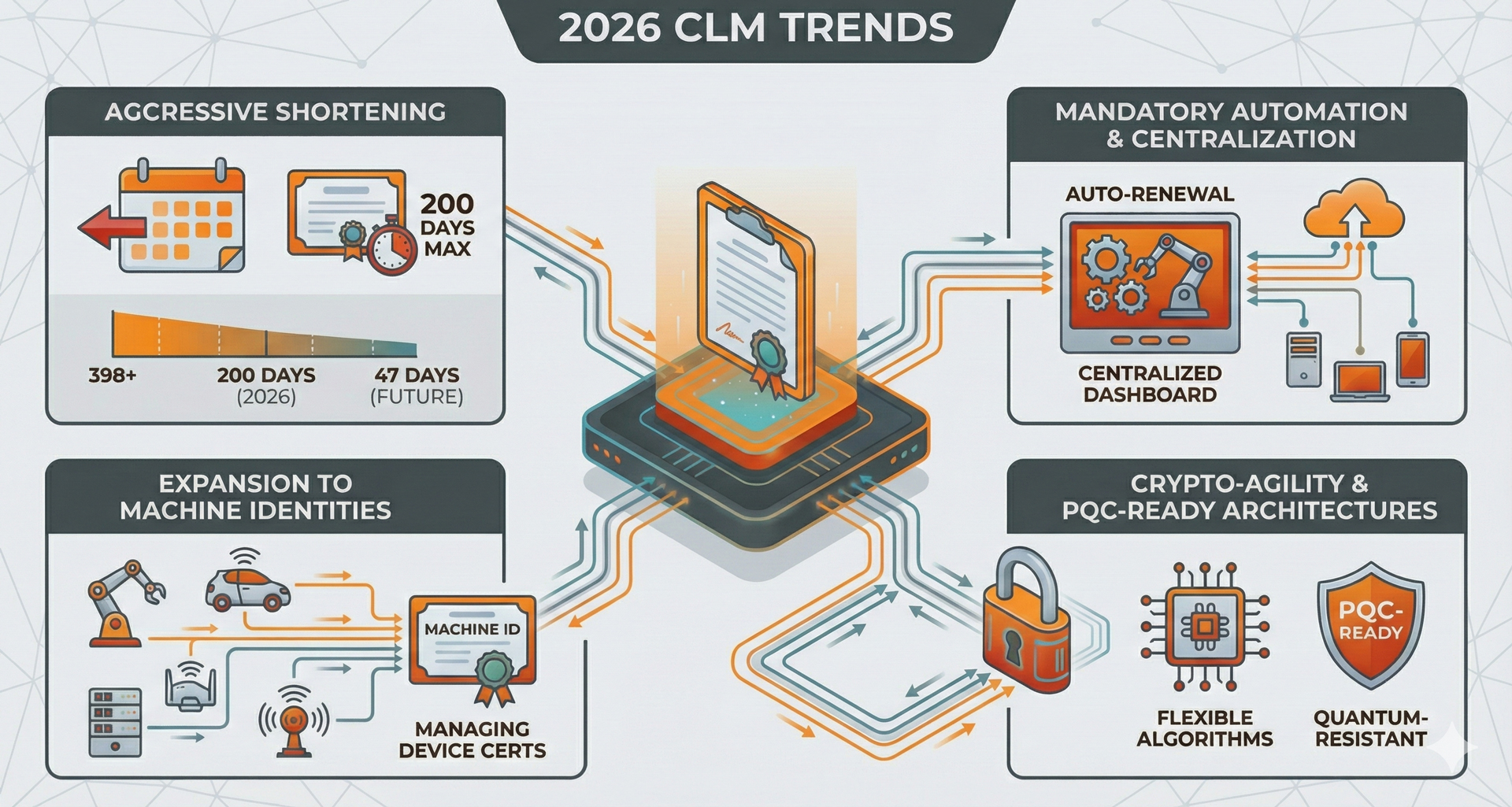

Die wichtigsten Trends im Zertifikatslebenszyklusmanagement (CLM) bis 2026 sind die drastische Verkürzung der Zertifikatsgültigkeitsdauer, die obligatorische Automatisierung und Zentralisierung, die Ausweitung auf Maschinenidentitäten sowie kryptografische Agilität und PQC-fähige Architekturen. In diesem Blogbeitrag gehen wir detaillierter auf diese Themen ein.

Ab dem 15. März 2026 wird die Gültigkeitsdauer öffentlich vertrauenswürdiger TLS-Zertifikate auf maximal 200 Tage begrenzt, mit weiteren Reduzierungen auf 100 Tage im Jahr 2027 und nur noch 47 Tage im Jahr 2029. Diese kürzeren Gültigkeitsdauern vervielfachen den Aufwand für die Erneuerung um ein Vielfaches, sodass die manuelle Nachverfolgung über Tabellenkalkulationen oder Ticketwarteschlangen betrieblich nicht mehr tragbar ist und Unternehmen zu einem automatisierten, durchgängigen Zertifikatslebenszyklusmanagement (CLM) gezwungen werden.

Um mit den Entwicklungen Schritt zu halten, müssen CLM-Plattformen die Erkennung aller Zertifikate – öffentlicher und privater – automatisieren, die richtlinienbasierte Ausstellung und Erneuerung durchsetzen und Updates automatisch auf Load Balancern, Anwendungen und Proxys bereitstellen. Zentralisierte Dashboards und APIs werden immer wichtiger und ersetzen isolierte CA-Portale. Sie ermöglichen eine einheitliche Verwaltung und Benachrichtigungen bei Ablauf, Fehlausstellung und Richtlinienabweichungen.

Mit dem anhaltenden Wachstum von Cloud-Computing, Containern, Microservices und IoT werden die meisten neuen Zertifikate im Jahr 2026 nicht-menschlichen Identitäten zugeordnet sein. Dies erhöht den Umfang und die Komplexität des Zertifikatsverwaltungsmanagements (CLM) erheblich. Daher wird CLM direkt in DevOps- und Plattform-Tools wie Kubernetes, Service Meshes und Service Identity Systems integriert, sodass Zertifikate automatisch zusammen mit den Workloads bereitgestellt und aktualisiert werden.

Kürzere Lebensdauern dienen auch als Vorbereitung auf Post-Quanten-Kryptographie. Daher müssen CLM-Systeme algorithmische Agilität, hybride Zertifikate (klassisch plus PQ) und gestaffelte Migrationen unterstützen. Die Roadmaps für 2026 konzentrieren sich dementsprechend auf die Bestandsaufnahme von Kryptographie, die Klassifizierung von Hochrisikosystemen und den Nachweis, dass CLM-Workflows Schlüsseltypen und Zertifikatsprofile sicher austauschen können, ohne Ausfälle zu verursachen.

Der Markt für Software zur Verwaltung des Zertifikatslebenszyklus (CLM) wird Prognosen zufolge bis 2026 rasant wachsen, wobei das stärkste Wachstum in den Bereichen Automatisierung und KI-gestützte Lösungen zu erwarten ist. Anbieter integrieren zunehmend KI-Funktionen in ihre Produkte, beispielsweise die Möglichkeit, ungültige oder nicht verwaltete Zertifikate aufzuspüren, Erneuerungsspitzen vorherzusagen und Compliance-Lücken zu identifizieren, da das Zertifikatsvolumen und die Erneuerungsgeschwindigkeit stetig steigen.

Angesichts zunehmender geopolitischer Spannungen, US-europäischer Rechtskonflikte wie dem CLOUD Act und der steigenden Risiken für kritische Infrastrukturen betrachten Regulierungsbehörden die Datensouveränität als zentrale Designvorgabe für Systeme und Architekturen. Neue und geplante EU-Rahmenwerke – darunter das EU Cloud Sovereignty Framework, EUCS, NIS2, DORA, das EU Data Act und das Cloud & AI Development Act – drängen Unternehmen dazu, nachzuweisen, wo ihre Daten gespeichert sind, welche Gerichtsbarkeit gilt und wie unabhängig sie von Hyperscalern außerhalb der EU sind . Folglich werden Verschlüsselung, Schlüsselmanagement und PKI neu gestaltet, sodass Kunden – und nicht ausländische Cloud-Anbieter – die Schlüssel besitzen und kontrollieren. Dies ist ein wesentliches Merkmal souveräner Cloud-Architekturen.

Die Sektoren, die im Jahr 2026 am stärksten betroffen sein werden, sind diejenigen, die sowohl stark in Bezug auf die Souveränität reguliert sind als auch in kritischem Maße von Zertifikaten und Maschinenidentitäten abhängig sind: Finanzen, Gesundheitswesen, öffentlicher Sektor/Verteidigung und kritische Infrastrukturen (Energie, Transport, Telekommunikation, Cloud-Anbieter).

Organisationen in diesen Sektoren benötigen ein CLM-System, das sowohl kurzlebige Zertifikate in großem Umfang verwalten als auch die Einhaltung von Regeln zur Datenresidenz, zur Wahl der Zertifizierungsstelle und zur Schlüsselverwaltung gemäß den Anforderungen souveräner Architekturen gewährleisten kann. Dies bedeutet in der Regel die Konsolidierung auf zentralisierten, automatisierten CLM-Plattformen, die regionale PKI-Implementierungen, souveräne oder ausschließlich EU-zertifizierte Zertifizierungsstellen sowie detaillierte Berichte für NIS2/DORA- und Cloud-Souveränitätsprüfungen unterstützen.

KeyTalk CKMS ist eine automatisierte Plattform für das Zertifikatslebenszyklusmanagement (CLM), mit der Unternehmen Zertifikate schnell und effizient ausstellen, verwalten und widerrufen können. Durch die Eliminierung manueller Prozesse können Unternehmen, die unsere Plattform nutzen, Richtlinien und Verfahren problemlos einhalten und den sich ständig ändernden Anforderungen des CA/B-Forums stets einen Schritt voraus sein.

Über ein zentrales Dashboard können IT-Administratoren mit KeyTalk CKMS die gesamte Zertifikatsumgebung mühelos verwalten. Diese zentrale Steuerung vereinfacht nicht nur die täglichen Aufgaben, sondern ermöglicht auch den nahtlosen Wechsel zwischen Zertifizierungsstellen (CAs) oder die Anbindung an alternative Cloud-Anbieter für das Plattform-Hosting.

KeyTalk hat sich proaktiv auf den Übergang zur Post-Quanten-Kryptographie vorbereitet und freut sich, bekannt geben zu können, dass wir uns in den letzten Zügen der Aktualisierung unserer Plattform befinden, um diesen bevorstehenden Wandel zu unterstützen.

KeyTalk zeichnet sich vor allem durch seine Unabhängigkeit von Zertifizierungsstellen aus. Unternehmen können so ihre bevorzugte öffentliche Zertifikatsquelle frei wählen. Darüber hinaus kann KeyTalk private Zertifikate innerhalb Ihres eigenen IT-Netzwerks verteilen. Dank seines souveränen Designs bietet KeyTalk flexible Bereitstellungsmethoden, die sich an die Bedürfnisse Ihres Unternehmens anpassen – ob On-Premise, hybrid oder vollständig in der Cloud.

E-Mail oder über unser Kontaktformular zur Verfügung, um Sie bei der Implementierung einer vollautomatisierten PKI-Architektur zu unterstützen .

Das KeyTalk-Team