Nu het nieuwe jaar net begonnen is, is het belangrijk om de belangrijkste ontwikkelingen in Certificate Lifecycle Management (CLM) voor 2026 te bekijken. Cybersecurity-architectuur is een cruciaal agendapunt geworden voor het managementteam vanwege de aanzienlijke impact ervan op de IT-strategie en de bedrijfsvoering. CLM speelt een essentiële rol bij het waarborgen van veilige zakelijke communicatie door de complexe levenscyclus van digitale certificaten effectief te beheren.

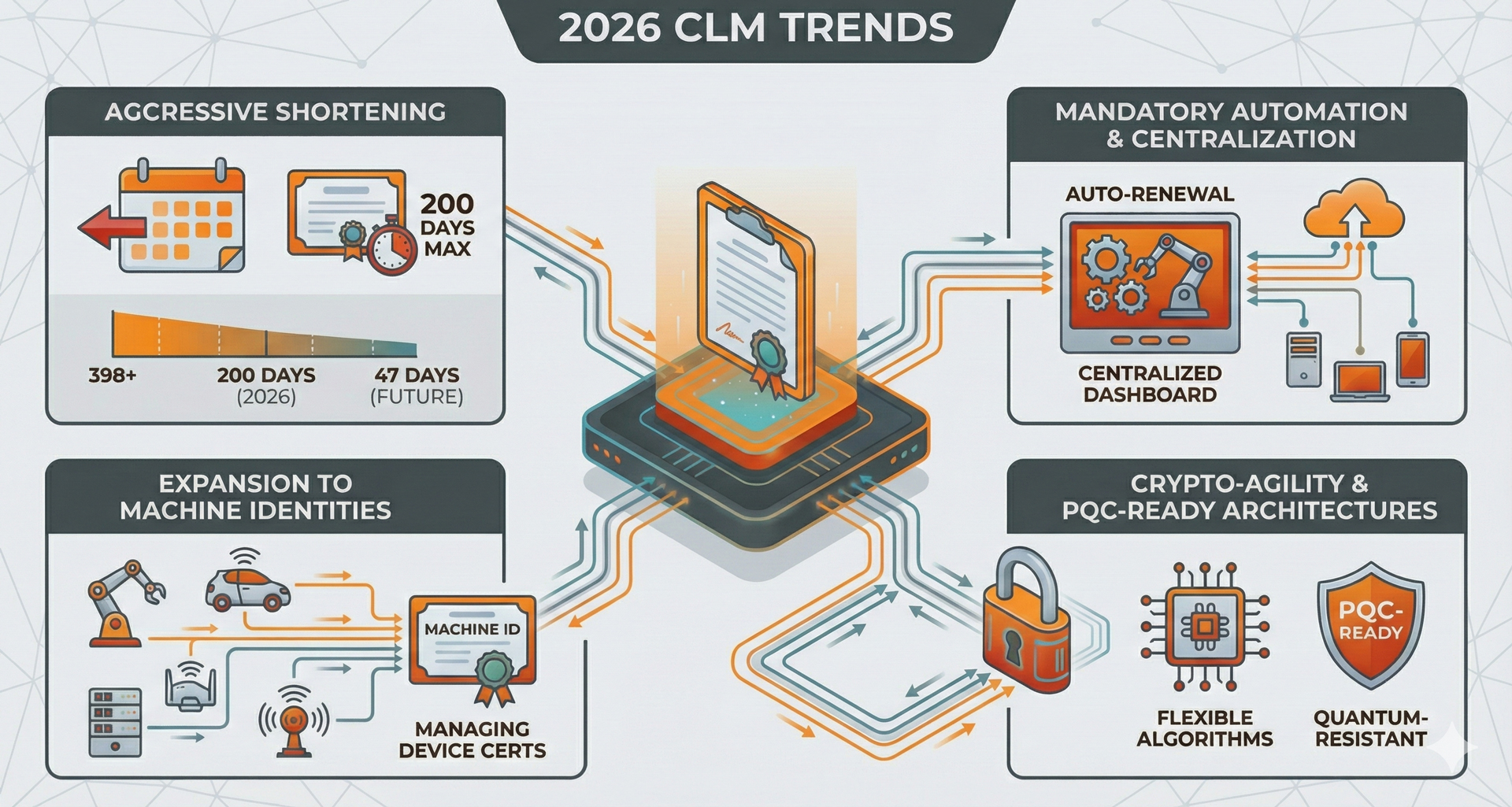

De belangrijkste trends in certificaatlevenscyclusbeheer (CLM) voor 2026 zijn een agressieve verkorting van de levensduur van certificaten, verplichte automatisering en centralisatie, uitbreiding naar machine-identiteiten en cryptografische flexibiliteit, PQC-compatibele architecturen. In deze blogpost gaan we dieper in op deze onderwerpen.

Vanaf 15 maart 2026 wordt de geldigheidsduur van publiekelijk vertrouwde TLS-certificaten beperkt tot maximaal 200 dagen, met verdere verlagingen naar 100 dagen in 2027 en slechts 47 dagen in 2029. Deze kortere geldigheidsduur verhoogt de werklast voor verlengingen aanzienlijk, waardoor handmatige registratie via spreadsheets of ticketwachtrijen operationeel onhoudbaar wordt en organisaties worden gedwongen over te stappen op geautomatiseerd, end-to-end certificaatlevenscyclusbeheer (CLM).

Om gelijke tred te houden, moeten CLM-platforms de detectie van alle certificaten – zowel publieke als private – automatiseren, beleidsgestuurde uitgifte en verlenging afdwingen en automatisch updates implementeren op loadbalancers, applicaties en proxies. Gecentraliseerde dashboards en API’s worden steeds meer de standaard, ter vervanging van de afzonderlijke CA-portalen, en maken consistent beheer en waarschuwingen mogelijk voor verlopen certificaten, onjuiste uitgifte en beleidsafwijkingen.

Met de voortdurende uitbreiding van cloudcomputing, containers, microservices en IoT zullen de meeste nieuwe certificaten in 2026 toebehoren aan niet-menselijke identiteiten, waardoor de schaal en complexiteit die CLM moet beheren aanzienlijk toenemen. Daarom wordt CLM direct geïntegreerd in DevOps- en platformtools – zoals Kubernetes, service meshes en service identity-systemen – zodat certificaten automatisch worden aangemaakt en geroteerd met de workloads.

Kortere levensduur dient ook als voorbereiding op postkwantumcryptografie, dus CLM-systemen moeten algoritmeflexibiliteit, hybride (klassieke plus PQ) certificaten en gefaseerde migraties ondersteunen. Daarom richten de roadmaps voor 2026 zich op het inventariseren van cryptografie, het classificeren van systemen met een hoog risico en het bewijzen dat CLM-workflows veilig sleuteltypen en certificaatprofielen kunnen uitwisselen zonder storingen te veroorzaken.

De markt voor software voor certificaatlevenscyclusbeheer (CLM) zal naar verwachting tot 2026 snel groeien, met de grootste groei in de segmenten die gebruikmaken van automatisering en AI. Leveranciers integreren steeds vaker AI-functies in hun aanbod, zoals de mogelijkheid om frauduleuze of onbeheerde certificaten op te sporen, pieken in verlengingen te voorspellen en compliance-lacunes te identificeren naarmate het aantal certificaten en de verlengingssnelheid blijven toenemen.

Temidden van toenemende geopolitieke spanningen, juridische conflicten tussen de VS en de EU, zoals de CLOUD Act, en een verhoogd risico voor kritieke infrastructuur, beschouwen toezichthouders datasoevereiniteit als een fundamentele ontwerpeis voor systemen en architecturen. Nieuwe en toekomstige EU-kaders – waaronder het EU Cloud Sovereignty Framework, EUCS, NIS2, DORA, de EU Data Act en de Cloud & AI Development Act – dwingen organisaties om aan te tonen waar data wordt opgeslagen, welke jurisdictie van toepassing is en hoe onafhankelijk ze zijn van hyperscalers buiten de EU . Als gevolg hiervan worden encryptie, sleutelbeheer en PKI opnieuw ontworpen, zodat klanten – en niet buitenlandse cloudproviders – de sleutels bezitten en beheren, een kenmerkend aspect van soevereine cloudontwerpen.

De sectoren die in 2026 het meest kwetsbaar zijn, zijn de sectoren die zowel sterk gereguleerd zijn op het gebied van soevereiniteit als cruciaal afhankelijk zijn van certificaten en machine-identiteiten: financiën, gezondheidszorg, de publieke sector/defensie en kritieke infrastructuur (energie, transport, telecommunicatie, cloudproviders).

Organisaties in deze sectoren hebben CLM-oplossingen nodig die zowel kortstondige certificaten in grote volumes kunnen verwerken als regels voor dataresidentie, CA-keuze en sleutelbeheer kunnen afdwingen die consistent zijn met de vereisten van soevereine architecturen. Dit betekent doorgaans consolidatie op gecentraliseerde, geautomatiseerde CLM-platformen die regionale PKI-implementaties, soevereine of EU-specifieke CA’s ondersteunen, en gedetailleerde rapportages voor NIS2/DORA- en cloudsoevereiniteitsaudits mogelijk maken.

KeyTalk CKMS is een geautomatiseerd platform voor certificaatlevenscyclusbeheer (CLM) waarmee organisaties snel en efficiënt certificaten kunnen uitgeven, beheren en intrekken. Door handmatige processen te elimineren, kunnen bedrijven die ons platform gebruiken zich eenvoudig houden aan beleid en procedures en de steeds veranderende ontwikkelingen van het CA/B Forum voorblijven.

Vanuit één centraal dashboard kunnen IT-beheerders met KeyTalk CKMS moeiteloos de volledige certificaatomgeving beheren. Dit centrale beheerpunt vereenvoudigt niet alleen de dagelijkse taken, maar maakt ook een naadloze overstap tussen certificeringsinstanties (CA’s) mogelijk of de verbinding met alternatieve cloudproviders voor platformhosting.

KeyTalk heeft zich proactief voorbereid op de overgang naar post-kwantumcryptografie en kondigt met genoegen aan dat we in de laatste fase zitten van het updaten van ons platform ter ondersteuning van deze aanstaande verschuiving.

van KeyTalk is de CA-onafhankelijkheid, waardoor bedrijven hun voorkeursbron voor openbare certificaten kunnen kiezen. Bovendien kan KeyTalk privécertificaten binnen uw eigen IT-netwerk distribueren. Dankzij het soevereine ontwerp biedt KeyTalk flexibele implementatiemethoden die aansluiten op de behoeften van uw organisatie, of dat nu on-premise, hybride of volledig cloudgebaseerd is.

Heeft u vragen over dit artikel of over hoe KeyTalk CKMS u helpt bij het vereenvoudigen van het beheer en de automatisering van digitale certificaten? Ons supportteam staat 24/7 voor u klaar om u te helpen en te begeleiden bij de implementatie van een volledig geautomatiseerde PKI-architectuur. U kunt contact met ons opnemen via e-mail of onze contactpagina .

Het KeyTalk-team